为何安全可视化对公有云安全如此重要?

传统数据中心的架构并非为了保护现代云应用而建。我们现在正在经历一次应用开发的“复兴期”,组织正在改变应用的开发和运行方式。

公有云上的应用

随着企业加速他们的云端迁移,应用正在越来越快地在公有云平台完成开发。公有云让开发者在应用的开发和部署上有更多的灵活性。结构就产生了以下的变化:

虚拟机或者基于用例的应用

基于容器的应用

不基于服务器的应用

基于业务的应用

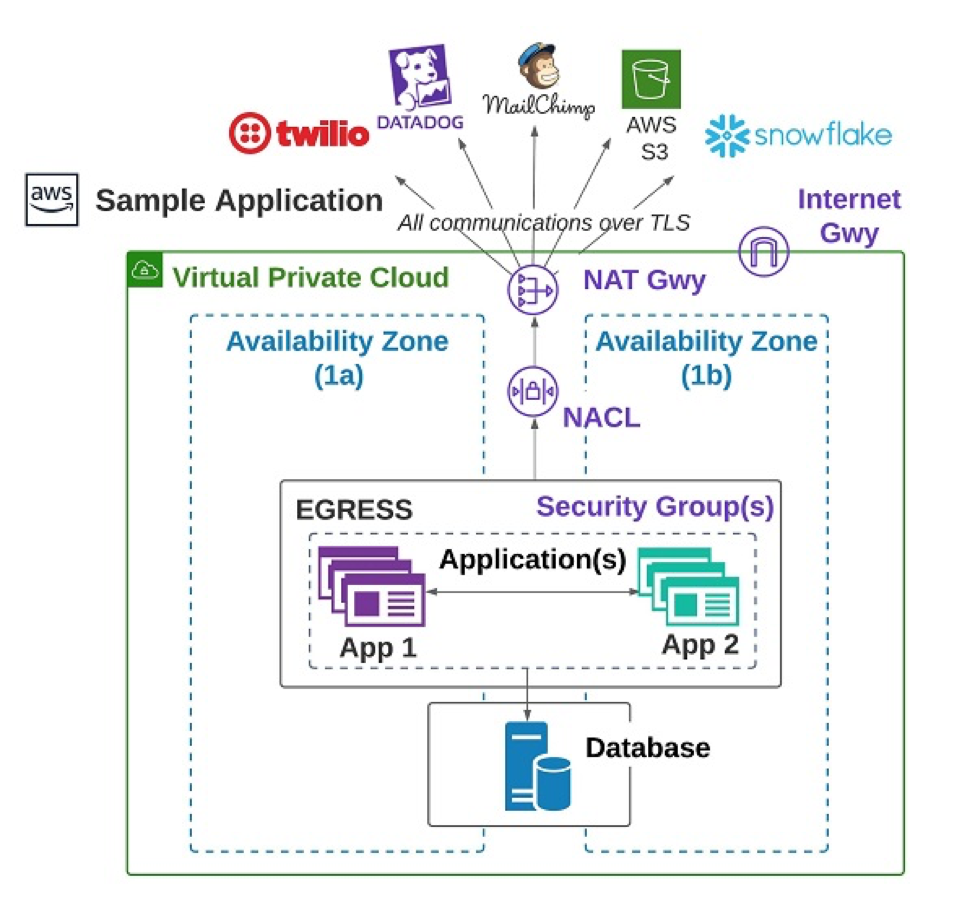

不仅仅应用的部署位置发生了改变,应用的开发方式也发生了变化——或者说现在的应用是从业务出发进行开发了。越来越多的应用通过被详细定义的API进行微服务沟通的方式开发。这些API通常是远程或者外部的。这就意味着一个应用可以用多种方式达成一个工作,包括:

通过Twilio发送信息

通过AWS S3储存和追溯图像

通过Mailchimp发送电子邮件

通过 Snowflake储存和追溯整排数据

通过Datadog记录日志

(图片来自DarkReading)

一种新类型的流量

应用位置的改变(公有云)和应用开发方式的改变(基于服务)就带来了一种新的流量:应用发起的向SaaS、PaaS和公网的连接。一般而言,应用连接指向的服务终端一般都会基于一个完全限定域名(fully qualified domain name, FQDN)或者URL进行识别,而在解析的时候会被转化成成百上千的IP地址。这些IP地址列表是动态的。同时,云服务商的本地安全控制,比如ACL、安全组、路由表等,都是基于IP地址的。

因此,如果要稳定地使用这些公有云的各类连接,安全控制必须要允许连接指向任何IP地址——这就会造成攻击面远远超过企业愿意承受的大小。

在企业完全开发这些控制之前,通向外部的传输被限制在一部分安全名单中的IP地址和IP范围。因此,如果一个应用或者计算资源遭到攻击,它能传输的范围依然会被限制在一部分安全目标内。但是现在,如果这些针对出口流量能够连接到任何IP地址,一个被攻陷的应用用例会造成以下的结果:

成为C2服务器的一部分,并且进行恶意活动,如传播恶意软件、挖矿、终端运作、DDoS攻击等。

从VPC中窃取数据。

毫无疑问,企业需要针对这些由应用和机器发起的出口流量有更好的管理和控制。简而言之,企业必须有一个完整安全策略图谱,可以直接用于应用和DevOps团队;图谱不应该过于复杂,或者需要安全团队对每个应用和场景都来回进行协助。

安全从可视化起步

鉴于人们无法按保护自己看不见的东西,企业该如何获得公有云里出口流量的可视化能力呢?在以前的数据中心世界,网络安全解决方案有一条清晰的边界进行划分。这些结构往往会有一个定义明确的解决方案,通过占据所有流量必经之路的方式达成可视化效果。

(图片来自DarkReading)

但是,公有云是没有一个明确的边界的。任何资源都能在一键之中暴露到公网上,无论是一个公开安全组规则,或者是ACL、公开路由表条目、接口的公共IP地址——任何一个或是几个的组合。

想要在公有云中找到一个必经之路不仅仅是困难而已,在某些时候,这根本就不可能做到。举个例子,当应用发起连接到外部地址的时候,第一步是解析目标的DNS。在公有云,没有任何资源可以接入该流量——因为一般都是由云服务商处理DNS解析。因此,任何设计用于传统数据中心的运营方案,在公有云中都毫无作用。这就是传统网络监控和安全厂商无法提供一个同时有公有云可视化和实现能力的完整解决方案的原因。

(图片来自DarkReading)

基于准确的假设解决可视化和控制问题

毫无疑问,应用开发和架构的未来在公有云——甚至对很多组织而言,这不是未来,这就是当下。在新环境中保护数据、应用和服务对企业防范数据泄露和经济损失而言至关重要。传统的数据中心解决方案都是基于了大量不再现实的假设而创建的,在公有云中毫无办法。企业必须基于准确的假设,在公有云时代针对云端,开发和实现从云端诞生的解决方案。

数世点评:

摸清家底只是安全防范的第一步——摸清家底以后,家里发生了什么,对外在进行怎样的交互是新的挑战。云端的复杂化环境、安全边界的模糊、以及攻击面的扩大无不对云端可视化能力提出了极大的挑战——而挑战往往也带来了新的机遇。云端的安全可视化能力会逐渐成为企业关注的焦点。